di Luca Frabboni

Esperto in informatica giuridica e giudiziaria Maat Srl

Proseguiamo, concettualmente, il discorso iniziato con gli articoli precedentemente pubblicati: “Firma digitale e PCT” e “La firma digitale ed i suoi formati“.

Partiamo dalle definizioni di copia informatica e duplicato informatico dettate dal CAD all’art. 1:

“i-quater) copia informatica di documento informatico: il documento informatico avente contenuto identico a quello del documento da cui e’ tratto su supporto informatico con diversa sequenza di valori binari;

i-quinquies) duplicato informatico: il documento informatico ottenuto mediante la memorizzazione, sullo stesso dispositivo o su dispositivi diversi, della medesima sequenza di valori binari del documento originario;”.

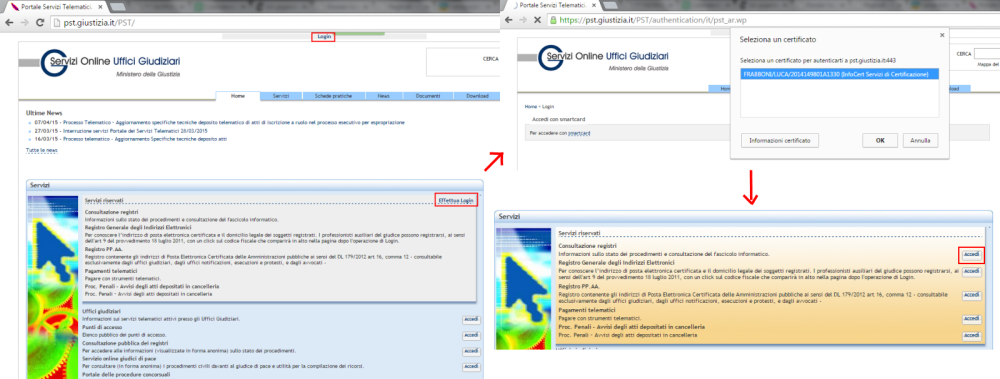

Sul Portale dei Servizi Telematici (http://pst.giustizia.it) è ora possibile scaricare oltre alla copia informatica, anche il duplicato informatico e l’impronta con hash md5, utile per verificare la corrispondenza del duplicato all’originale informatico, conservato sui server ministeriali, secondo le modalità di seguito illustrate.

Una volta effettuato il login con smartcard, è possibile accedere alla “Consultazione dei registri”.

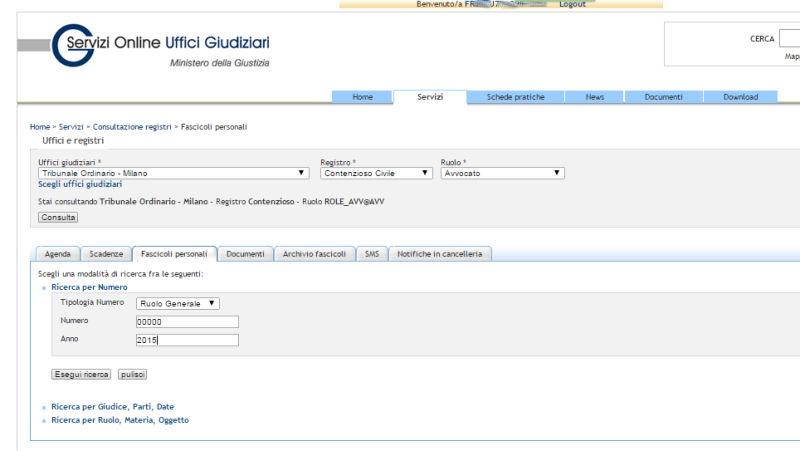

Scelto l’ufficio giudiziario, il registro ed il ruolo per la consultazione, si individua il fascicolo, utilizzando ad esempio la ricerca per numero di ruolo.

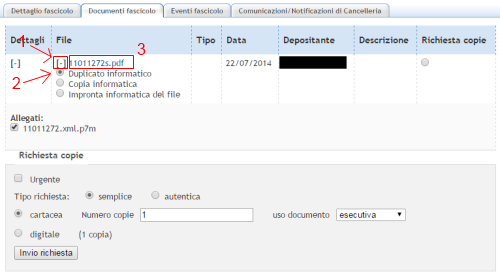

Si clicca quindi sul numero di ruolo del fascicolo, per visualizzarne il dettaglio, ed una volta selezionata la scheda “Documenti fascicolo” è necessario:

1) Aprire il dettaglio del file selezionando [+];

2) Scegliere quindi tra “Duplicato informatico”, “Copia informatica” ed “Impronta informatica del file”;

3) Cliccare infine sul nome del documento per scaricare il file nel formato scelto al punto 2.

La verifica dell’impronta del duplicato informatico

Come già ricordato sopra, richiamando la norma specifica: il duplicato informatico, per essere tale, deve corrispondere in ogni singolo bit al documento originale. L’uso delle funzioni di hash consente di verificare tale corrispondenza, confrontando l’impronta del file originario, fornita e scaricabile dal PST, con l’impronta univoca generata partendo dal duplicato. Tale impronta deve ovviamente corrispondere a quella originaria.

Lo standard prescelto per questa operazione è l’MD5 (RFC 1321), un algoritmo a 128 bit, considerato ormai insicuro per le funzioni di cifratura, ma sufficiente per gli scopi precedentemente illustrati.

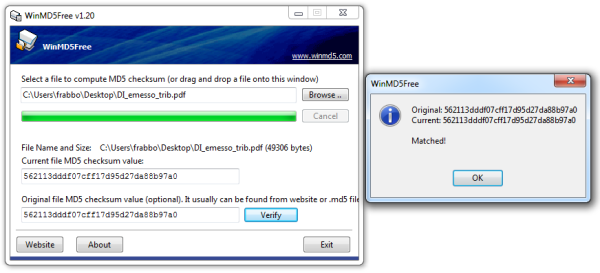

Esistono innumerevoli programmi in grado di generare e verificare le impronte nel formato MD5, tra cui molti gratuiti. Uno dei più semplici è WinMD5Free (http://www.winmd5.com), un programma che si avvia tramite un semplice file eseguibile WinMD5.exe, da lanciare ogni volta che si voglia effettuare la verifica. Scelto il duplicato informatico, precedentemente scaricato dal PST con “Browse..”, viene immediatamente calcolato il valore dell’impronta MD5. Se si incolla nel campo sottostante “Original file MD5 checksum value” il valore dell’impronta informatica del file, anch’essa scarica dal PST, e si clicca sul pulsante “Verify”, il sistema confronta i due valori e segnala se vi è corrispondenza.

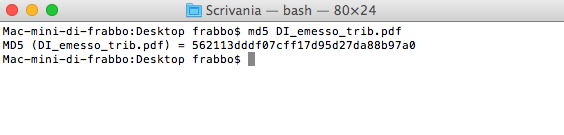

Su Mac e Linux non sono necessari programmi aggiuntivi: per verificare l’hash del file è sufficiente digitare da terminale il comando md5 seguito da uno spazio e dal nome del file. Il risultato mostrato sarà il valore alfanumerico dell’impronta del file.